ファイアウォールの仕組みとは?種類や機能、選び方を解説!

2025.02.04(火)

- 運用・セキュリティ

情報セキュリティの重要性が指摘される現代においては、個人情報や組織の機密情報を守るために、必要なセキュリティ対策の種類やそれぞれの導入メリットを理解しておくことが重要です。

そこで今回は、セキュリティ対策の一つであるファイアウォールの仕組みについて解説していきます。

サイバー攻撃などの脅威とともに、さまざまなセキュリティ対策が存在する昨今、取り入れるべき対策手法に悩むことは少なくありません。

ファイアウォールとは何か、どのような仕組みでメリットは何なのかなどをチェックしたうえで、ファイアウォールが自社に必要な仕組みなのかを判断していきましょう。

ファイアウォールとは

ファイアウォールとは、その名の通りネットワーク上における「壁」の役割を担い、外部からの不正なアクセスを防いで内部ネットワークやデバイスの安全性を確保する仕組みです。通信が行われる際に問題がないかをIPアドレスなどをもとに判断し、通信の許可・不許可を決定します。

情報セキュリティの重要性が取り上げられる以前から、パソコンやセキュリティソフトの機能などで名前を目にすることも多かったファイアウォールですが、具体的な意味や役割を説明できる人は意外と少ないものです。

ファイアウォールは重要なセキュリティ対策の一つなので、ファイアウォールの仕組みやメリットについては、取り入れる前に確認しておきましょう。

近年、不正アクセスなどのサイバー攻撃を受ける企業の数は増加しています。

不正アクセスを受けた際に何もセキュリティ対策を行っていないと、情報漏洩などの被害リスクを格段に高めることになります。

ファイアウォールをはじめとしたセキュリティ製品でのネットワーク保護は、積極的に実施していくべきといえるでしょう。

ファイアウォールの分類

ファイアウォールは保護する対象により、大きく次の2つに分けられます。

- ネットワークファイアウォール

- パーソナルファイアウォール

それぞれの特徴について解説します。

ネットワークファイアウォール

企業や組織のネットワーク全体を保護するために使用するファイアウォールです。

一般的にインターネットと社内ネットワークの間などに配置され、全体のネットワークトラフィックを監視・管理します。組織のルールやポリシーに基づき、外部からの不正な接続や内部からの不要な通信を遮断します。

パーソナルファイアウォール

PCやスマートフォンなどの個々の端末を保護するために使用するファイアウォールです。エンドポイントセキュリティの一環として使用されます。

パーソナルファイアウォールはOSに標準搭載されているもの(例:Windowsファイアウォール)や、端末内に直接インストールするものがあり、外部からの通信や内部のアプリケーションの動作を監視します。端末ごとに個別に設定でき、ニーズに合わせてカスタマイズ可能です。

本記事では、主にネットワークファイアウォールについて解説します。

ファイアウォールの提供形態

ファイアウォールの提供形態には、主に次の3つがあります。

ソフトウェア型

端末やサーバーの内部にインストールして使用するタイプで、個別の端末上で動作します。パーソナルファイアウォールはこの形態が多いです。

ハードウェア型

専用の物理機器として設置するタイプで、一般的に企業や組織のネットワーク用ファイアウォールとして多く使われます。

クラウド型

クラウド環境に構築したサーバー上で動作するタイプです。従来主流だったソフトウェア型、ハードウェア型とは異なり、機器の購入や設定が不要です。

リモートワークや複数拠点のネットワーク保護にも適しています。

ファイアウォールの仕組み

ここからは、ファイアウォールについてより理解を深めていくため、ファイアウォールの具体的な仕組みについて重要なポイントを整理していきます。

ファイアウォールはどのようにアクセスの許可・不許可の判断を行っているのか、どの段階でチェックが行われるものなのか、ポイントを押さえてチェックしていきましょう。

ネットワーク境界で動作する

ファイアウォールは、内部ネットワークと外部ネットワークの境界に設置されます。

この位置で内部ネットワークに侵入しようとするすべての通信をチェックして、通過させるか遮断するかを決定し、許可された通信のみが内部に入れるようにします。

ルールやポリシーに基づいたアクセス制御を行う

ファイアウォールのアクセス制御は、あらかじめ設定されたルールやポリシーに基づいて実行されます。

送信元や宛先のIPアドレス、ポート番号、使用プロトコルをもとに通信を許可するかどうかを判断し、特定の条件に一致しない通信は遮断します。

企業のセキュリティポリシーに基づいた広範囲のトラフィック管理が可能です。

ほかの対策との併用が推奨される

ファイアウォールはネットワークの重要な保護手段ですが、すべての脅威に対して万能に対応できるわけではありません。

例えば、システムの脆弱性やアプリケーションのセキュリティホールは、ファイアウォールだけでは対処できない場合があります。

そのため、IDS/IPSやWAF、ウイルス対策ソフトウェアなどのほかのセキュリティ対策との併用が推奨されます。

ファイアウォールの種類

続いてファイアウォールの種類・タイプについて整理していきましょう。

ファイアウォールは、主に4つのタイプに分けることができます。

- パケットフィルタリング型

- アプリケーションゲートウェイ型

- サーキットレベルゲートウェイ型

- ステートフルインスペクション型

では、それぞれのファイアウォールの特徴や仕組みを具体的に解説していきます。

パケットフィルタリング型

最も一般的なファイアウォールの種類にあたるのが、パケットフィルタリング型です。通信が行われるたびに、流れている通信パケットのヘッダ情報を確認し、事前に設定したルールに反する通信がないかをふるいにかけていく仕組みです。

このときチェックされるヘッダ情報というのは、送信元と送信先のIPアドレス・ポート番号などのことで、通信内容そのものがチェックされることはありません。

アプリケーションゲートウェイ型

パケットフィルタリング型のファイアウォールがヘッダ情報だけを確認するのに対して、アプリケーションゲートウェイ型はその通信内容(アプリケーション同士のやりとりやデータ)まで詳細に検査を行い、不正アクセスにあたるかどうかを判断するのが特徴です。

「なりすまし」のような脅威に対する検知精度が高まる一方で、検査処理に時間がかかる場合がある、まれに誤検知が発生する、導入コストが高くなりがち、といったデメリットもあります。

サーキットレベルゲートウェイ型

サーキットレベルゲートウェイ型のファイアウォールは、パケットフィルタリング型とアプリケーションゲートウェイ型の中間に位置するタイプといえます。

アプリケーションゲートウェイ型のように特定のアプリケーションに特化したものではないため、アプリケーション同士のやりとりやデータまで詳細に検査をすることはできません。しかし、コネクションと呼ばれる通信の単位で監視を行うので、パケットフィルタリング型では防げないような不正アクセスを検知することが可能になります。

ステートフルインスペクション型

ステートフルインスペクション型のファイアウォールは、通信の状態(セッション)を追跡し、過去の通信状態を考慮したうえでパケットの検査を行います。

単にパケットヘッダ情報を確認するのではなく、通信が一貫したセッションに基づいて行われているかを確認できることが特徴です。

これにより、従来型のファイアウォールよりも不正アクセスや不審な通信をより高い精度で検知できます。また、セッションごとに通信の許可・拒否を判断するため、より柔軟で効率的なトラフィック管理が可能になります。

IDS/IPS・WAFとの違い

ファイアウォールと同様のセキュリティ製品には、IDS/IPS、WAFといったものがあります。

これらとファイアウォールにはどのような違いがあるのでしょうか。

それぞれが監視できる範囲をまとめると以下のようになります。

ネットワーク |

OS |

ミドルウェア |

Webアプリケーション |

|

ファイアウォール |

〇 |

× |

× |

× |

IDS/IPS |

〇 |

〇 |

△ |

× |

WAF |

〇 |

〇 |

〇 |

〇 |

このように見ると、それぞれ監視・脅威検知できる範囲が大きく異なることがわかります。

では、それぞれの特徴や仕組み、監視できる範囲の詳細を見ながら、よりわかりやすく違いを整理していきましょう。

IDS/IPSとの違い

まず、IDSはIntrusion Detection System(侵入検知システム)のことを指し、IPSは、Intrusion Prevention System(侵入防止システム)のことを指します。

IDSは不正アクセスなどの悪意のあるトラフィックを検出し、管理者へアラートを通知し、セキュリティ対応を促すためのものです。一方でIPSは、IDSの機能に加えて、当該通信を即座に遮断し、防御する機能も有しています。

ファイアウォールは基本的に通信の方向やIPアドレスといった単純な情報でしか判断を行うことができませんが、IDS/IPSはシグネチャと呼ばれる不正アクセスの通信パターンと照合することで、より厳密に危険な通信を選別し、OSやミドルウェアへの攻撃まで防御することが可能です。

WAFとの違い

WAFはWebアプリケーションファイアウォールの略で、Webアプリケーションの通信に特化して不正アクセスを検知・防御できるのが大きな特徴です。Webサイトを狙った不正アクセスやサイバー攻撃が増加している昨今では、通信を幅広く保護するファイアウォールやIDS/IPSだけでは防御しきれないケースがあり、Webアプリケーションの通信に対象を絞って、より厳密に検査するWAFの重要性が高まっています。

WAFを利用すればアプリケーションレベルでの不正検知が可能になるため、サイバー攻撃の種類としてよくあるクロスサイトスクリプティング、SQLインジェクションなどの攻撃にも対応できます。

サイバー攻撃の種類 |

攻撃の内容 |

クロスサイトスクリプティング |

Webサイトの脆弱性を狙うサイバー攻撃。サイトを訪れるユーザーの個人情報などを盗む目的で別サイトへの誘導を行う。XSSとも表記される。 |

SQLインジェクション |

セキュリティの不備を突き、想定しないSQL文を実行させることでデータベースを破壊する。 |

Webアプリケーションはインターネット上に公開され、不特定多数の人が通信を行うことができるケースが多いため、特にサイバー攻撃の標的にされやすいといえます。

ファイアウォールの機能

ファイアウォールには主に次のような機能があります。

フィルタリング機能

通信の送信元や宛先のIPアドレス、ポート番号、プロトコルに基づき、通信の許可や拒否を行うファイアウォールの中核となる機能です。

フィルタリング機能によって、不正アクセスや外部からの未知の侵入をブロックし、内部ネットワークを保護します。

IPアドレス変換機能

IPアドレス変換機能(NAT:Network Address Translation)は、内部ネットワークのプライベートIPアドレスを外部に公開するグローバルIPアドレスに変換する機能です。

これにより、内部のアドレスが外部に直接公開されないため、セキュリティ向上につながります。

また、複数の端末が1つまたは少数のグローバルIPアドレスで外部と通信できるため、限られたIPアドレスの有効活用が可能です。

特に企業のネットワークでは、NATによりIPアドレスの節約ができるので、ネットワークの拡張や管理の効率化に役立ちます。

ログ監視・遠隔管理機能

ログ監視は、通信履歴やアクセス状況のログを記録・監視する機能です。これにより管理者が不審な通信やセキュリティインシデントの予兆を早期に発見できます。ログは日常的なトラフィックパターンや異常な通信を把握するためのデータとしても機能し、セキュリティの監査や問題発生時の原因特定に役立ちます。

また、ファイアウォールにはリモートで設定変更やメンテナンスを行うための遠隔管理機能も備わっており、複数拠点やリモート環境でも効率的な一元管理が可能です。管理の手間を減らしつつ、セキュリティレベルを維持できます。

ファイアウォールを導入するメリット

ファイアウォールはネットワークに侵入してくる脅威からデバイスを守ってくれます。

そのため社内ネットワーク構築の際のセキュリティ強化のために、積極的に導入を検討するのが望ましいです。

特に期待できるメリットとして、以下が挙げられます。

- 不正なプログラムから保護できる

- 情報漏洩などを防止できる

それぞれのメリットにおける重要な点を解説していきます。

不正なプログラムから保護できる

企業のネットワークは、サイバー攻撃の標的として常に狙われているといえます。

そのためファイアウォールを自社に取り入れてネットワークセキュリティの対策強化を行えば、不正なプログラムの送信をネットワークレベルで止めることが可能です。

万が一ネットワークへの侵入を許してしまうと、マルウェアへの感染や情報を盗まれるといった重大な問題につながる可能性もあります。しかし前もってファイアウォールで対策しておけば、不正侵入のリスクを抑えることができます。

最低限の対策として、ネットワークをファイアウォールで保護し、安心して通信できる環境を作りましょう。

情報漏洩などを防止できる

ネットワークを保護できれば、情報漏洩防止につながります。悪意のある第三者のネットワークへのアクセスを拒否するため、個人情報や社内資料などの重要情報が外部へ流出するリスクを抑えられるからです。

万が一、情報漏洩が起これば、その後さらに被害が拡大しないように状況を把握し対策を打たなければならないため、多くの時間と手間が必要です。会社の規模にもよりますが、通常業務を圧迫することも考えられます。

また、原因がサイバー攻撃とはいえ大事な顧客データが外部に漏れてしまえば、顧客との賠償問題に発展することも想定されます。情報漏洩によって組織のイメージが落ちれば、顧客や世間からの信頼を回復するのには時間がかかることでしょう。

ファイアウォールを取り入れてセキュリティ対策を強化しておけば、このようなリスクを抑えられます。

ファイアウォール製品を選ぶ際のポイント

ファイアウォールを導入してネットワークセキュリティ強化を徹底していく際には、自社に合った製品を選ぶことが重要です。

自社に適したファイアウォール製品を見つけるためには、主に以下の点を確認するのがおすすめです。

- 自社が求める要件を満たしているか

- 機能と価格のバランスが取れているか

- 運用負荷は問題ないか

- サポート体制が充実しているか

それぞれのポイントを整理していきましょう。

自社が求める要件を満たしているか

まずはファイアウォール製品の機能を確認しましょう。そのうえで自社が求める要件を満たしているかどうかを調査していきます。

例えば、不正アクセスによるサイバー攻撃を防ぎたい場合にはステートフルインスペクション型、なりすまし対策を強化したい場合には、アプリケーションゲートウェイ型のファイアウォール製品を選ぶのが効果的です。 このように欲しい機能や求める防御方法から逆算する形で、自社にマッチする製品を見極めていくことが望ましいです。

また、将来的にネットワークの規模が拡大する可能性がある場合、ネットワークやセキュリティ要件の変化に柔軟に対応できるかどうかも重要なポイントです。必ずチェックしましょう。

機能と価格のバランスが取れているか

せっかく新しい製品を導入するのですから、費用対効果が高いものを選ぶことも忘れないでおきましょう。

高機能なものは当然高額になりますが、自社にとって不必要な機能が多くついていては意味がなく、費用ばかりがかさんでしまいます。

必要な機能を考えたうえで、それらを満たす製品を割り出し、コストパフォーマンスを比較していくのが望ましいでしょう。

なお、ファイアウォール製品の多くは毎月定額の月額料金を支払う形式になっています。

また、安価だからと海外製品を選んだものの、日本語のマニュアルが用意されておらず、操作に戸惑ったり、トラブル発生時に対応できなかったりするケースもあります。

自社の運用環境にあわせた適正価格かつサポートが受けられる製品の比較検討が重要です。

運用負荷は問題ないか

ファイアウォールは、導入後も継続的な運用リソースが必要です。例えば組織変更や機器変更に伴う設定変更や、セキュリティリスクが発見された際のログの確認・分析などが日常的な業務として挙げられます。

運用には専門知識が求められる場合もあるため、社内リソースが不足している場合は業者にフルマネージドサービスを外注するのも有効です。

サポート体制が充実しているか

ファイアウォールは常時運用していくセキュリティ製品になるため、できるだけサポートが充実しているものを選ぶことが重要です。

特にITに詳しい人材が自社に不足している場合は、困ったときにスピーディーに対応できる社員がいないため、サポートが不十分な製品を選んでしまうと後悔につながる可能性があります。

例えば、24時間体制で問い合わせ対応を行ってくれるベンダーなら、社内に詳しい人材がいなくても安心できるでしょう。

また、メンテナンスが必要になったときに対応してもらえるかなどの点もチェックしておきましょう。

サポートやコンサルティングなどに別途料金が必要な場合もあります。サポートの充実度を調べる際には、それらの料金についても確認しておくことをおすすめします。

最後に、サポート面で重要なポイントをご紹介します。

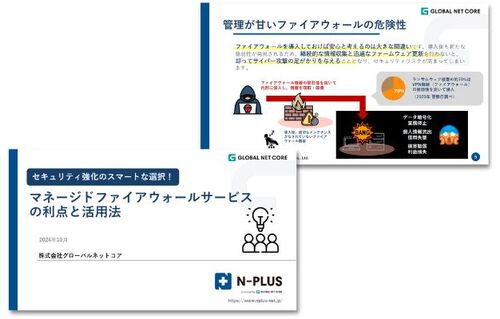

ファイアウォールを導入した後は、ファイアウォール自体の脆弱性対応(ファームウェアのバージョンアップ)にも注意が必要になります。

この対応を怠ったことによって、ファイアウォールを足掛かりに不正アクセスを許してしまった事例が数多く報告されています。

ファイアウォール導入のメリットをしっかり受けるためには適切な運用が必要になりますので、自社で対応できない場合は信頼できる企業に依頼するようにしましょう。

ファイアウォールでネットワークからセキュリティ対策を~まとめ~

ファイアウォールは歴史の古いセキュリティ対策の一つとして知られているため、存在自体は知っている人も多いですが、具体的な仕組みについては本記事で初めて知ったという人も少なくないかと思います。

社内ネットワークにファイアウォールの導入を考えるなら、仕組みも含めて詳細な情報を前もって理解しておくことは非常に重要です。また、種類や提供形態も複数あるため、自社のニーズに合うものを選定しましょう。

サイバー攻撃はインターネットそのものやクラウドサービスなどの普及に伴い、日々形を変えて行われています。知らない間にネットワークやデバイスを攻撃の標的にされてしまわないよう、ファイアウォールによるセキュリティ対策は積極的に検討することをおすすめします。

ただし、ファイアウォールの運用にはリソースや専門知識が求められるため、不安な場合は専門家へ相談してください。

<ファイアウォールの導入を検討中の企業のみなさまへ>

次々と新しいサイバー攻撃の手口や情報漏洩などのニュースが話題になる中、今や、企業のセキュリティ対策はウイルスソフトだけでは難しくなっています。

そんな中で、どのようなセキュリティ対策を行うべきか、また、脅威への対策か十分かどうか不安を抱えていませんか?

社内ネットワークを守るファイアウォールの導入をご検討しているなら20年以上サーバーの構築・運用を手掛け、ネットワークのプロでもある当社にお任せください!

経験豊富な技術者が御社に最適なファイアウォール、セキュリティ対策をご提案します。